7 formas en las que incorporamos la "seguridad por diseño" en nuestros productos y servicios

En un mundo interconectado que enfrenta crecientes ataques cibernéticos, es fundamental garantizar que los sistemas tecnológicos sean resistentes para mantener a las personas a salvo. Durante más de 20 años, Google ha sido pionero en un enfoque de “seguridad por diseño”, lo que significa que integramos la seguridad en cada fase del ciclo de vida del desarrollo de software, no solo al principio o al final.

A principios de este año, nos unimos a la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE.UU. (CISA), y ahora más de 200 de nuestros pares de la industria para firmar el Compromiso de Seguridad por Diseño: un compromiso voluntario con objetivos de seguridad específicos. Hoy, publicamos nuestro informe técnico "Una visión general del compromiso de Google con la seguridad por diseño", que cubre cómo hemos cumplido con los siete objetivos del compromiso. Esta publicación comparte los aspectos más destacados del informe con la esperanza de proporcionar una guía útil para la industria sobre cómo comenzar con la seguridad por diseño o hacer ajustes para una mejor implementación.

El enfoque de Google con respecto a los 7 objetivos de la seguridad por diseño

- Autenticación multifactor (MFA): los estadounidenses perdieron $12,5 mil millones de dólares por phishing y estafas en 2023, lo que hace que la necesidad de protecciones como la MFA sea fundamental. El recorrido de Google con la MFA se remonta a 2010, cuando lanzamos Google Authenticator y la verificación en dos pasos (2SV) para Google Workspace. Desde entonces, hemos avanzado de manera constante a través de nuestro trabajo con FIDO Alliance, Advanced Protection Program (APP), claves de seguridad e inscripción automática de personas en 2SV. Recientemente, hemos sido parte del impulso hacia el inicio de sesión sin contraseña con claves de acceso (una alternativa más segura y sencilla a las contraseñas), que se han utilizado para autenticar a los usuarios más de mil millones de veces.

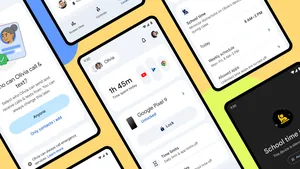

- Contraseñas predeterminadas: las contraseñas predeterminadas en software y hardware son fáciles de encontrar para los actores maliciosos, lo que significa que pueden conducir a un acceso no autorizado generalizado. Es por eso que tratamos las contraseñas predeterminadas descubiertas como vulnerabilidades en sí mismas y hemos implementado medidas en todos nuestros productos para mitigar este riesgo. Usamos un sistema que vincula nuestros productos a tu cuenta de Google, por lo que los dispositivos no dependen de contraseñas preconfiguradas. Por lo tanto, para configurar productos como un nuevo dispositivo doméstico inteligente Nest o un teléfono Google Pixel, es necesario iniciar sesión con tu cuenta de Google. Esto es similar a cómo se configuran y se accede a nuestros servicios basados en software. Por ejemplo, los servicios como Workspace y Google Cloud son administrados por los administradores de las organizaciones y el proceso de configuración no implica contraseñas predeterminadas.

- Reducción de clases enteras de vulnerabilidad: nuestro enfoque para diseñar un software seguro comienza con nuestro marco de codificación seguro y nuestro entorno de desarrollo seguro, lo que nos ayuda a reducir clases enteras de vulnerabilidades. Google tiene una larga trayectoria en la resolución de vulnerabilidades a gran escala, como secuencias de comandos entre sitios (XSS), inyección SQL (SQLi), problemas de seguridad de la memoria y uso inseguro de criptografía. Lo hemos logrado mediante la evolución de nuestros métodos y el uso de enfoques como la codificación segura.

- Parches de seguridad: los proveedores deben tratar de reducir la carga de los usuarios finales haciendo que sea lo más fácil posible aplicar actualizaciones de software. Google prioriza este enfoque y se centra en la adopción de nuestras correcciones, haciendo hincapié en la implementación rápida para reducir las posibilidades de que un actor malicioso explote las fallas. ChromeOS es un gran ejemplo, ya que utiliza múltiples capas de protección combinadas con actualizaciones automáticas y sin problemas para mantenerlo libre de ransomware y virus.

- Divulgación de vulnerabilidades: la colaboración de la industria es clave para encontrar y reportar errores y vulnerabilidades. Google ha sido un defensor de la transparencia durante mucho tiempo, lo que significa que tomamos medidas proactivas para encontrar problemas y agradecemos la ayuda de la industria de seguridad para informes externos. Nuestra Política de divulgación de vulnerabilidades y los Programas de recompensas por vulnerabilidades (VRP) nos han conectado con investigadores de seguridad que nos han ayudado a proteger nuestros productos. Desde que lanzamos el VRP, hemos distribuido 18,500 recompensas por un total de casi $59 millones de dólares.

- Vulnerabilidades y exposiciones comunes (CVE): las CVE están destinadas a ayudar a identificar correcciones que no han sido aplicadas por un cliente o usuario. Google prioriza la emisión de CVE para productos que requieren una acción para actualizarse. También proporcionamos boletines de seguridad para consumidores y empresas sobre varios productos, incluidos Android, Chrome Browser, Chrome OS y Google Cloud, que detallan las vulnerabilidades y ofrecen orientación sobre la mitigación.

- Evidencia de intrusiones: al igual que los problemas de seguridad física, las personas merecen estar informadas sobre posibles intrusiones, sin una sobrecarga de información irrelevante. Lo hacemos a través de advertencias sobre la seguridad de su cuenta de Google y brindando nuestro Chequeo de Seguridad para recomendaciones personalizadas y alertas de seguridad. Para Cloud, utilizamos registros de auditoría para registrar y dar visibilidad a las actividades dentro de los recursos de Google Cloud de los clientes. Cloud Logging ayuda a los clientes con la centralización y retención de registros a partir de los 30 días, con la opción de extenderlo. En Workspace, los administradores de dominio pueden usar la herramienta de auditoría e investigación y los informes de las API para revisar la actividad de los usuarios y administradores en productos como Gmail, Drive, Docs y Chat. Las empresas pueden aprovechar las capacidades de Android Enterprise, como los registros de auditoría de seguridad y los registros de eventos de red, para buscar evidencia de intrusiones.

Hemos dedicado años a incorporar “seguridad por diseño” en Google, pero nuestro trabajo no está terminado y esperamos compartir más formas en las que cumpliremos con el compromiso de CISA. El informe técnico de hoy será el primero de una serie de ideas que publicaremos en los próximos meses.

Proteger nuestro ecosistema digital es un trabajo de equipo, por lo que también alentamos a los socios de la industria, los responsables de las políticas públicas y los expertos en seguridad a que se unan a este importante trabajo.

Para obtener más información sobre cómo nuestros productos se crean con seguridad, desde el principio, puedes visitar nuestro sitio Más seguridad con Google.