最新の研究結果: アカウントの不正利用を防止する基本的な方法とその効果

Google は毎日、アカウントハイジャックを狙った大量の攻撃からユーザーを保護しています。これらの攻撃は、自動ボットによるサードパーティから漏洩したパスワードに端を発するアクセスが大半ですが、フィッシングや標的型攻撃も発生しています。今年初めに、アカウント再設定用の電話番号の追加などを含む 5 つの簡単な手順によるセキュリティ対策方法をお知らせしましたが、今回はそうした対応策の効果についてお知らせします。

Google は、ニューヨーク大学とカリフォルニア大学サンディエゴ校の研究者と協力し、アカウントの基本的なセキュリティ対策が、アカウントの乗っ取り防止にどれほど効果的かを調査しました。一年間に渡り不特定多数を狙った攻撃と標的型攻撃を対象に、その調査結果を先日 5 月 17日にサンフランシスコで開催された The Web Conference で発表しました。

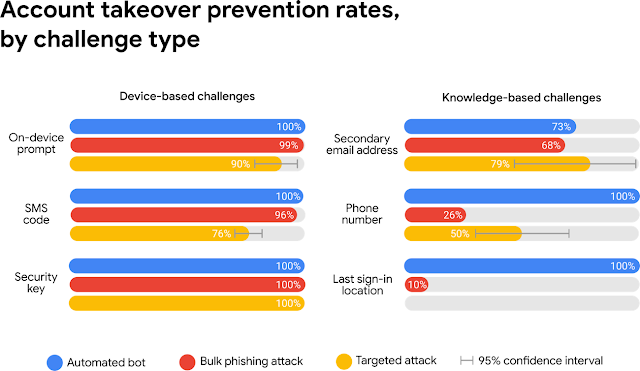

調査の結果、Google アカウントに再設定用の電話番号を登録するだけで、ボットによる自動の攻撃の 100% 、不特定多数を狙ったフィッシング攻撃の 99%、そして標的型攻撃の 66% をブロックできることが明らかになりました。

Google の自動的かつ積極的なハイジャックを防止する取組み

Google は、すべてのユーザーをアカウント乗っ取りから保護するために、自動化し、”プロアクティブな” セキュリティ レイヤを構築しています。たとえば、不審なサインインが検出された場合(新しい場所やデバイスからのサインイン)そのサインインが実際にアカウント所有者によって行なわれたものかどうか、追加の証明を要求します。この時、アカウント所有者か否かの証明に使われるのが、信頼できる電話端末や、秘密の質問です。もしあなたがスマートフォンにサインインしていたり、再設定用の電話番号を登録していれば、デバイスベースの 2 段階認証プロセスと同等のセキュリティ保護を提供することができます。

今回の調査では、アカウント再設定用の電話番号に SMS コードを送信するように設定するだけで、ボットによる自動攻撃を 100%、不特定多数を狙ったフィッシング攻撃では 96%、標的型攻撃では 76% をブロックできることが示されました。加えて、SMS よりもさらに安全な端末上のプロンプト(2 段階認証プロセスのコードでログインする代わりに、Google からスマートフォンに送信されるプロンプトをタップする方法)を使ったセキュリティ保護では、ボットによる自動攻撃を 100%、不特定多数を狙ったフィッシング攻撃を 99%、標的型攻撃を 90% 防ぐことができました。

自動的な攻撃を防ぐ上で、端末ベースと知識ベースのセキュリティはいずれも効果的ですが、端末をベースとするセキュリティはフィッシングや標的型攻撃のいずれにも効果を発揮します。

Google では、アカウント再設定用の電話番号を設定していない場合に、保護強度は落ちるものの、前回サインインした場所を聞くといった知識ベースのセキュリティ保護方法を取ります。この方法はボットに対しては効果的ですが、フィッシングに対する保護率は 10% 程度まで低下する可能性があり、標的型攻撃に対しても同様の脆弱性が発生します。これは、フィッシングや標的型攻撃では、偽のページを表示することで、サインインに必要な情報をユーザーから騙し取ることがあげられます。

こうしたセキュリティ上の利点を考慮すると、すべてのサインインにおいて追加の手順を導入すべきと思われるかもしれません。しかし、追加手順の導入は、アカウントからロックアウトされるリスクを上げることがわかっています。今回の調査では、ログインの問題が発生した際に 38% のユーザーはスマートフォンを手元に持っておらず、34% のユーザーは予備のメールアドレスを思い出すことができませんでした。

もしスマートフォンにアクセスできなかったり、これらの追加手順をクリアすることができない場合は、以前にログインした端末を使うことで、アカウントにアクセスすることができます。

hack for hire を調査する

ボットによる攻撃やフィッシング攻撃は自動のセキュリティ システムでブロック可能ですが、標的型攻撃はより悪質になりつつあります。Google では、アカウント不正利用に関する継続的な対策の一貫として、 ある Google アカウントのハッキング 1 件に対し、750 ドルの賞金を提示する犯罪グループ「hack for hire」の調査を進めています。そうしたケースでは、攻撃者は家族、同僚、政府関係者、Google を装い、ユーザーのアカウント情報を抜き出すために複数のフィッシング攻撃を仕掛けています。ターゲットが罠にかからない場合、攻撃が 1 ヶ月以上も続くようなケースも認められています。

パスワードの有効性をリアルタイムでチェックするフィッシング攻撃の例。

アカウントにアクセスするための SMS 認証コードを開示するように要求しています。

このようなレベルのリスクに直面しているユーザーは 100 万人に 1 人程度であり、攻撃者はランダムな個人を標的にしていません。Google の自動的なセキュリティ保護機能は標的型攻撃の 66% を遅延または防ぐことができますが、リスクの高いユーザーに対しては Advanced Protection Program への登録を推奨しています。今回の調査でも、セキュリティキーを使用していたユーザーは、フィッシング攻撃の被害者にならずにすんだことがわかっています。

アカウントのセキュリティを確認する

調査結果からも読み取れる通り、Google アカウントを保護するためにできる最も簡単な方法は、アカウント再設定用の電話番号を登録することです。ジャーナリスト、活動家、ビジネスリーダー、政治活動グループなど、リスクの高いユーザーには、高度な保護プログラムによる最高レベルのセキュリティを提供しています。Chrome 拡張機能「Password Checkup」をインストールすることで、第三者によるパスワード侵害から Google 以外のアカウントを保護することもできます。車でシートベルトを締めるのと同じように、アカウントを安全に保つためにも、ぜひアカウントを安全に保つ 5 つのヒントを確認してください。